「路由交换-安全-ACL配置」华为交换机视图模式下ACL流量过滤总结

实验目标

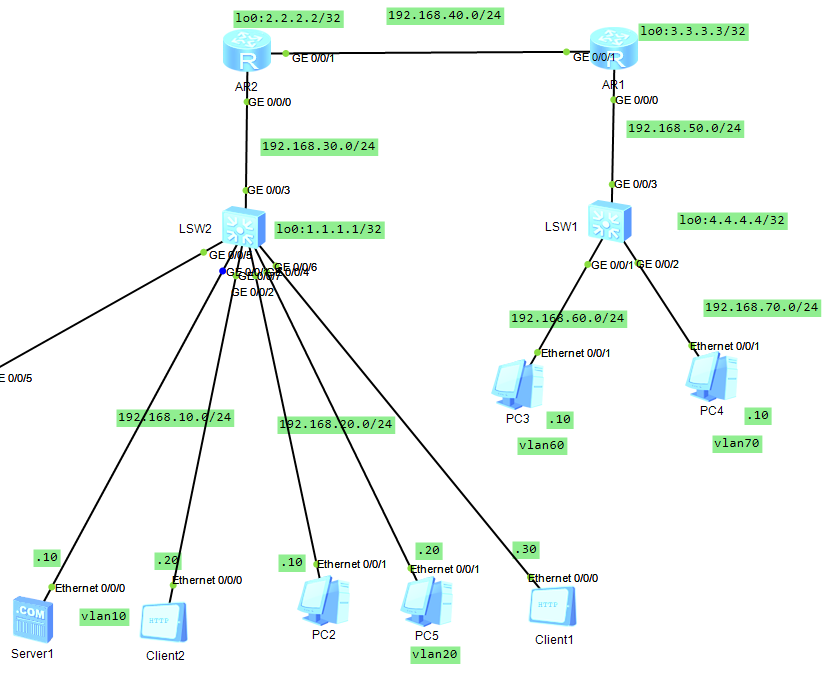

验证华为交换机在视图模式下配置全局ACL流量过滤和全局基于VLAN模式下inbound和outbound过滤情况进行总结。测试环境主要用到LSW2交换机、Server1、Client1、Client2、PC2、PC5。

实验拓扑图

实验拓扑图

实验配置一(黑名单模式)

全局下拓展ACL简化流策略

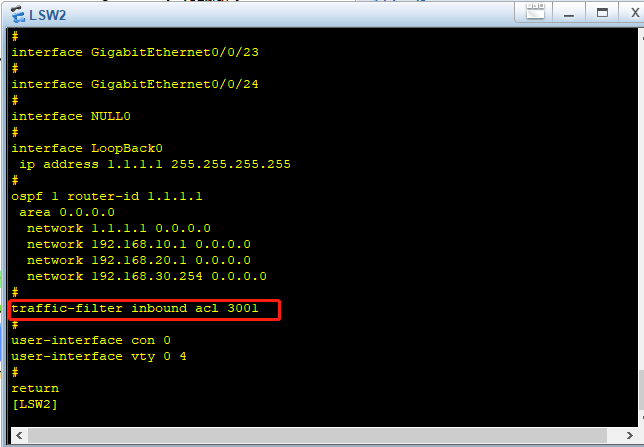

LSW2:

acl number 3001

rule 10 deny icmp source 192.168.20.20 0

rule 20 deny tcp source 192.168.20.30 0 destination-port eq ftp

rule 25 deny tcp source 192.168.20.30 0 destination-port eq www

rule 30 permit ip

[LSW2]traffic-filter inbound acl 3001

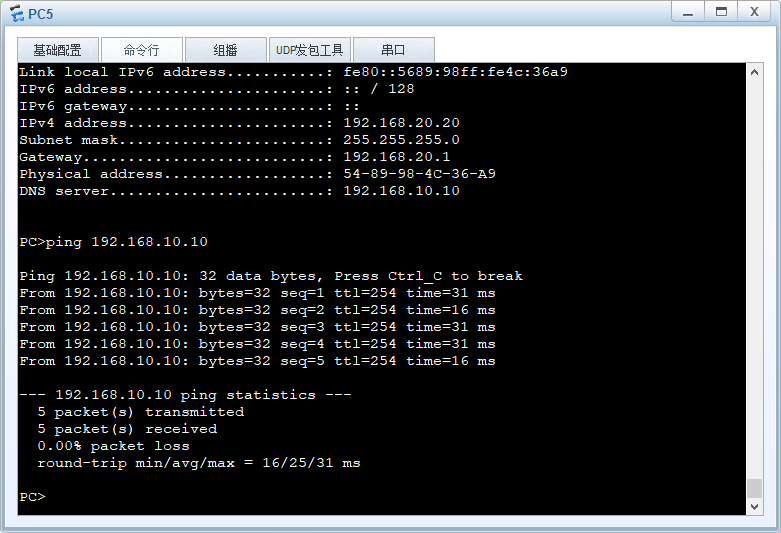

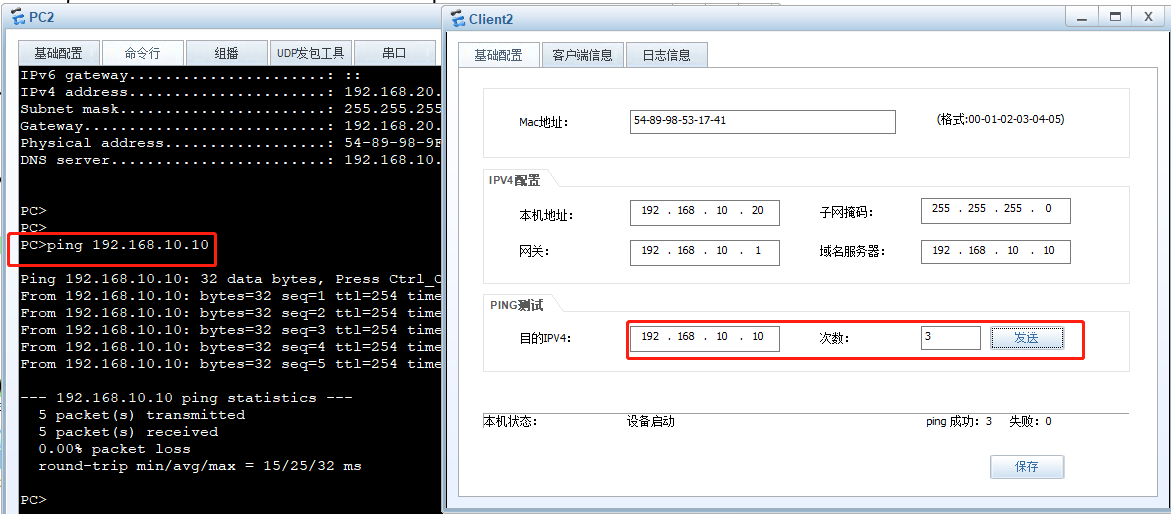

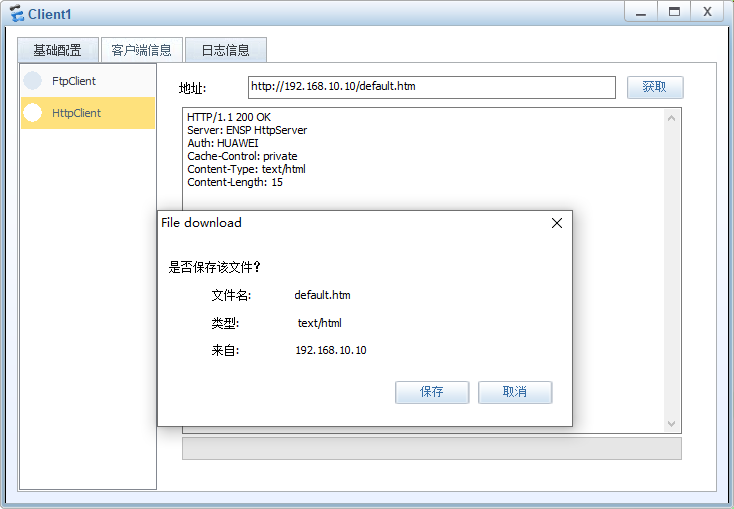

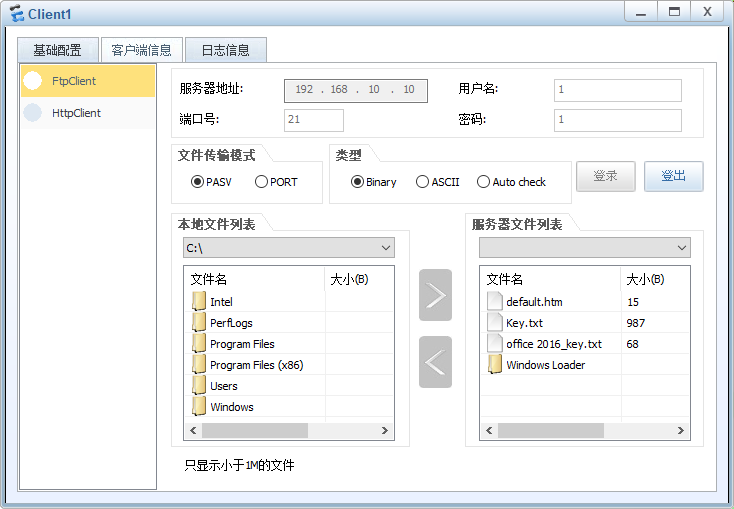

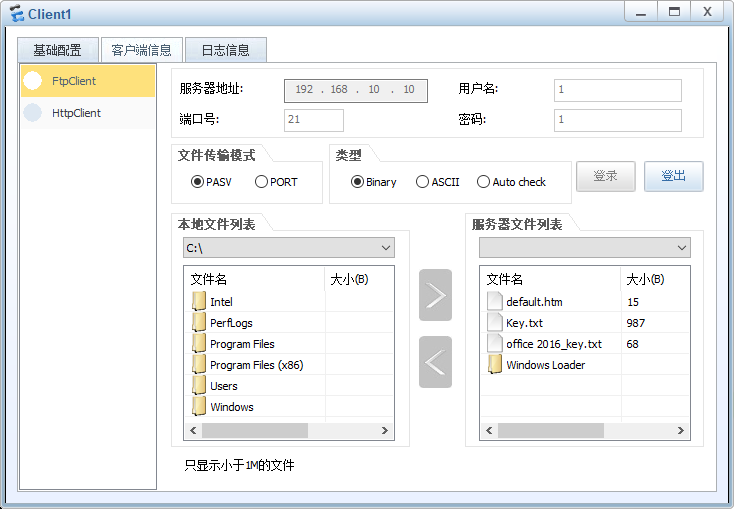

- 未应用全局ACL前测试情况:

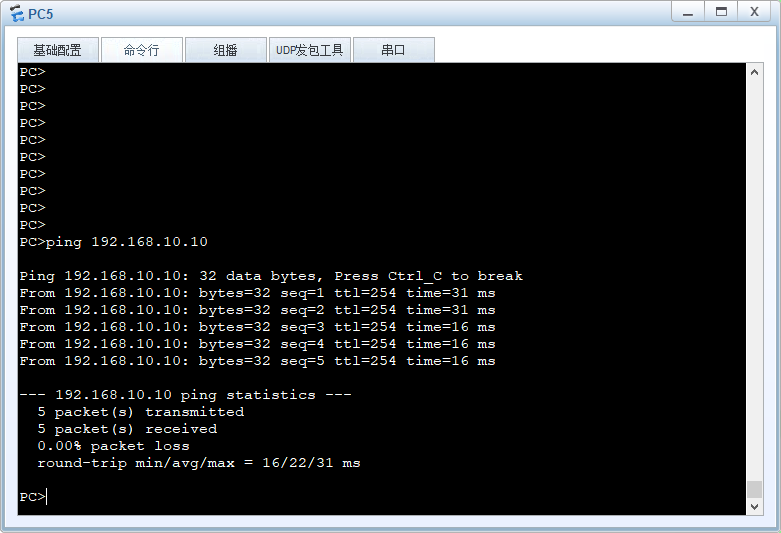

PC5可正常PING通Server1

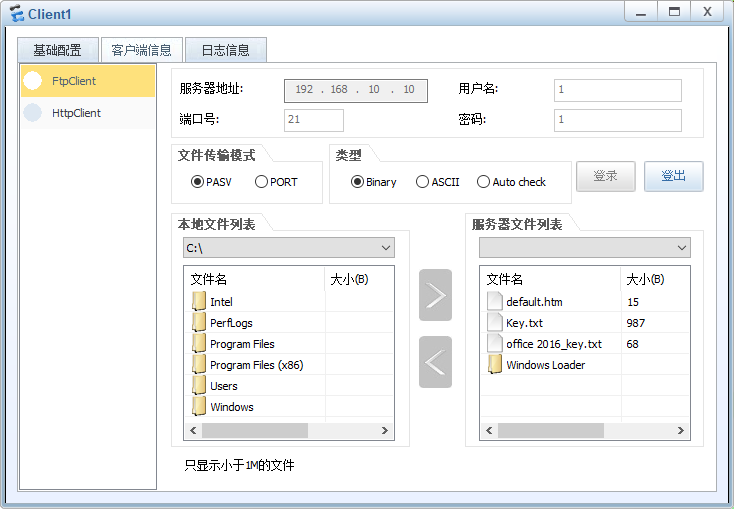

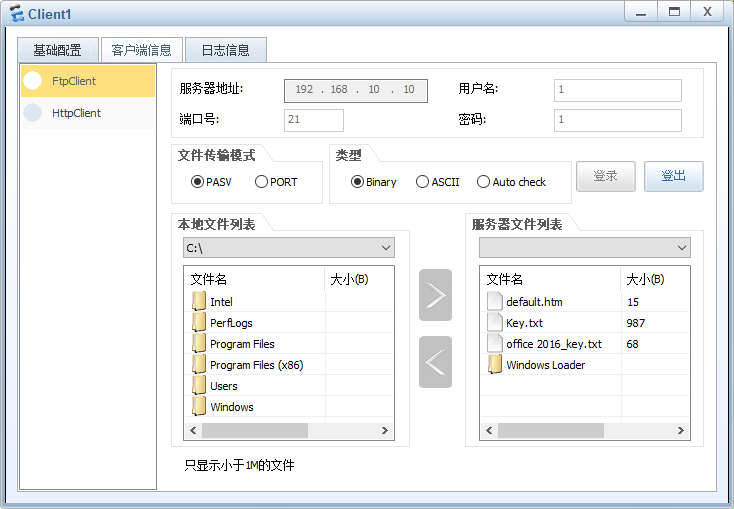

Client1可正常ftp访问Server1

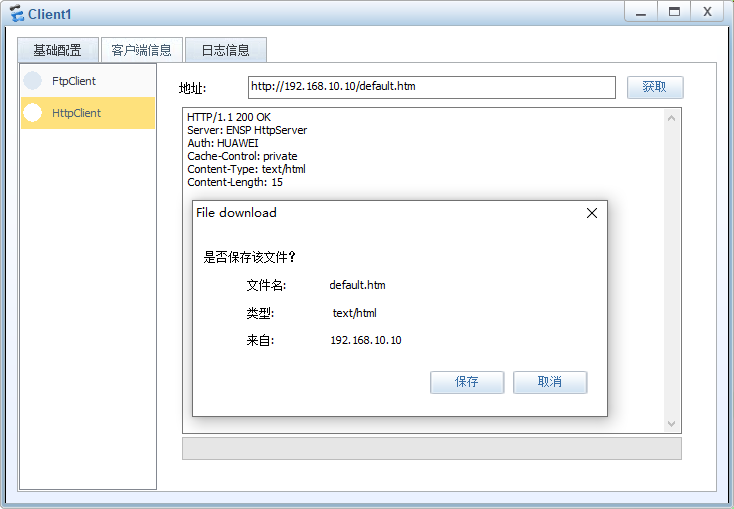

Client1可正常http访问Server1

- 启用用全局ACL前测试情况:

LSW2启用全局ACL过滤

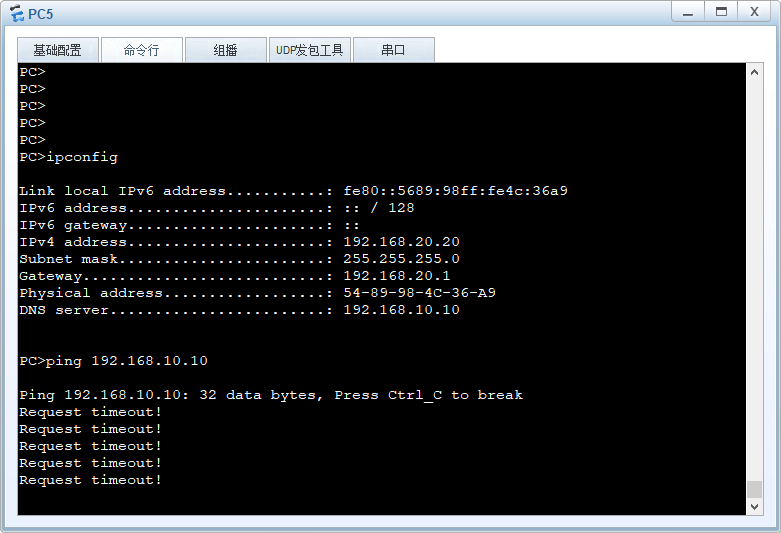

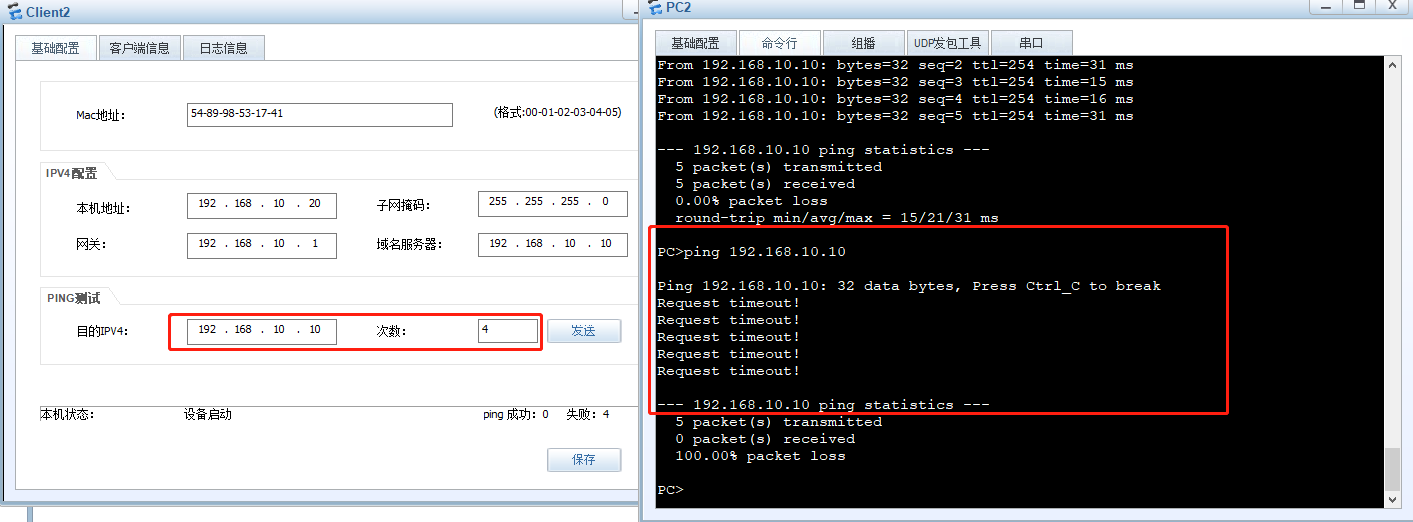

PC5 PING不通Server1

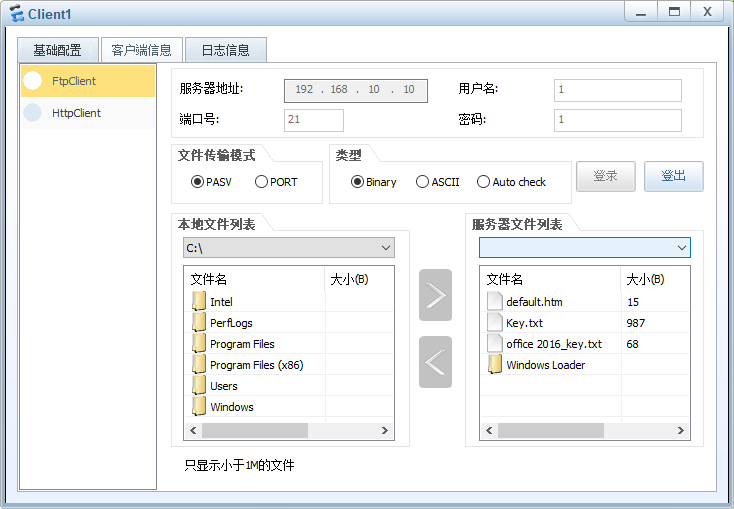

Client1仍可ftp访问Server1

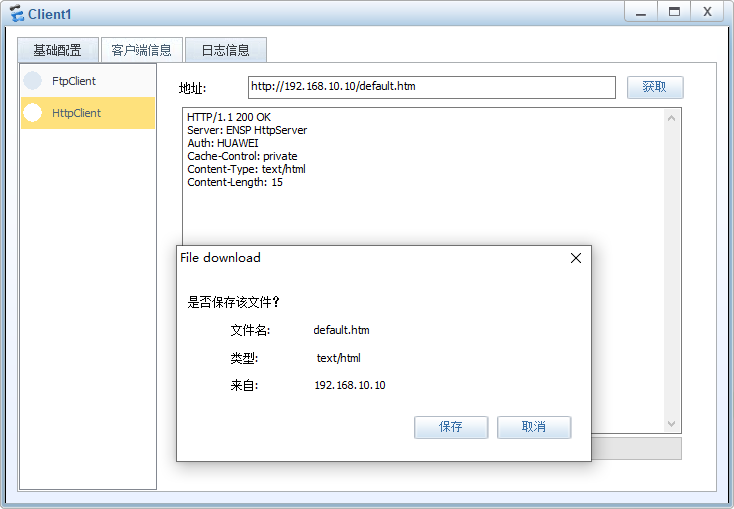

Client1仍可http访问Server1

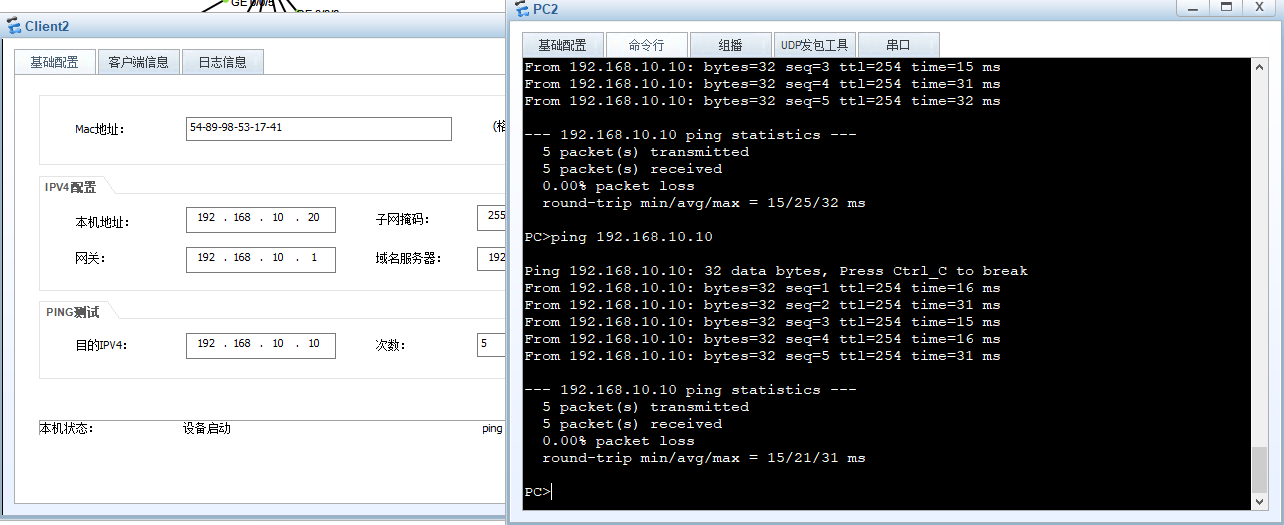

PC2、Client2可正常PING通Server1

测试发现,全局模式下ACL过滤对高层协议(L4及以上层)无效,对网络层协议有效。并且建议采用黑名单才限制流量,即最后一条一定要permit ip any.

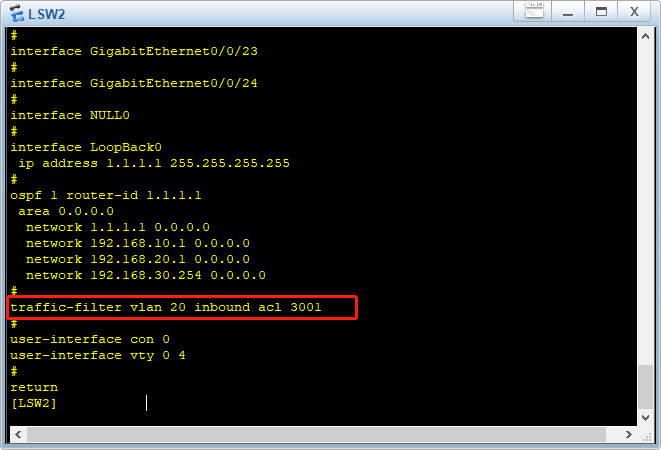

全局下基于vlan的拓展ACL简化流策略

acl number 3001

rule 10 deny icmp source 192.168.20.20 0

rule 20 deny tcp source 192.168.20.30 0 destination-port eq ftp

rule 25 deny tcp source 192.168.20.30 0 destination-port eq www

rule 30 permit ip

[LSW2]traffic-filter vlan 20 inbound acl 3001

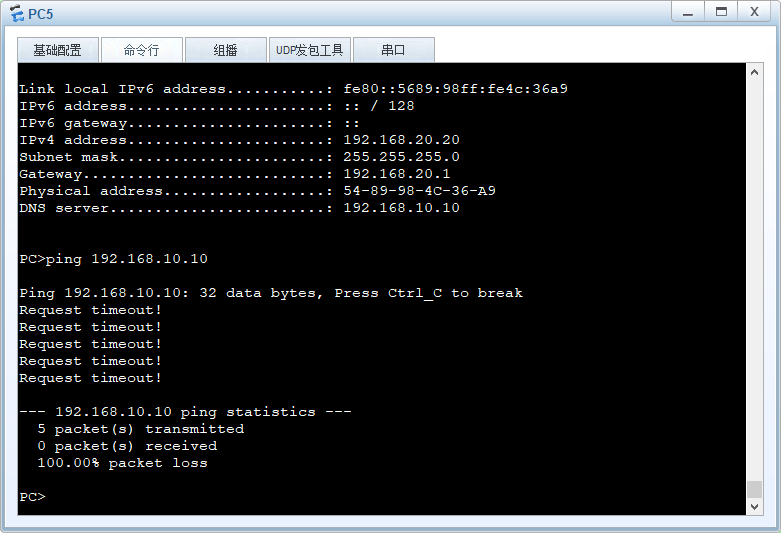

- 启用用全局VLAN模式下ACL前测试情况:

LSW2应用全局VLAN Inbound方向ACL

PC5 PING 不通Server1

Client1 可ftp访问Server1

Client1可http访问Server1

PC2、Client2 PING Server1

实验配置一测试总结

测试发现,全局模式下acl过滤和全局vlan模式下acl过滤对高层协议(L4及以上层)无效,对网络层协议有效。inbound和outbound效果一样,并且建议采用黑名单才限制流量,即最后一条一定要permit ip any.

实验配置二(白名单模式)

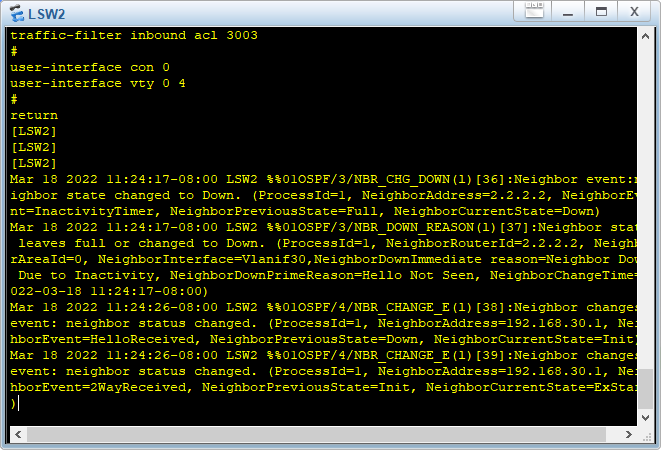

全局下拓展ACL简化流策略(慎用白名单机制,防止因漏放策略导致ospf邻居down或其它协议受影响)

LSW2:

acl number 3003

rule 10 permit ip source 192.168.20.20 0 destination 192.168.10.10 0

rule 15 permit ip source 192.168.10.10 0 destination 192.168.20.20 0

rule 20 permit ip source 192.168.20.30 0 destination 192.168.10.10 0

rule 25 permit ip source 192.168.10.10 0 destination 192.168.20.30 0

rule 30 deny ip

[LSW2]traffic-filter inbound acl 3003

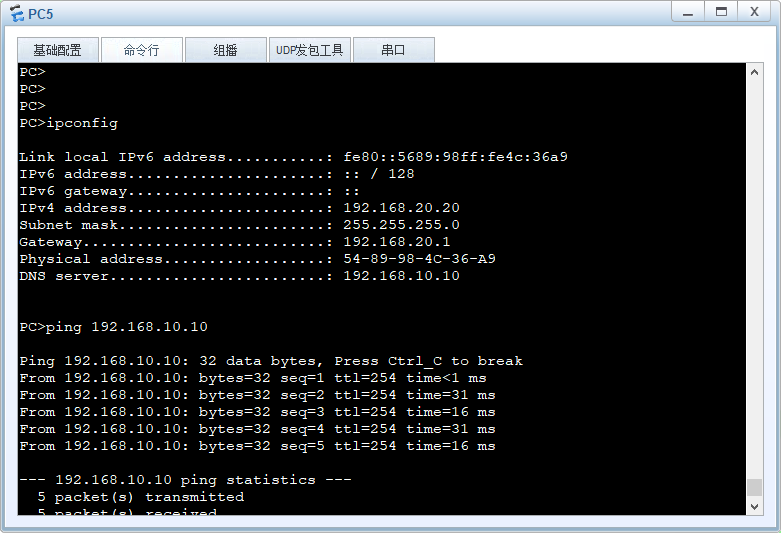

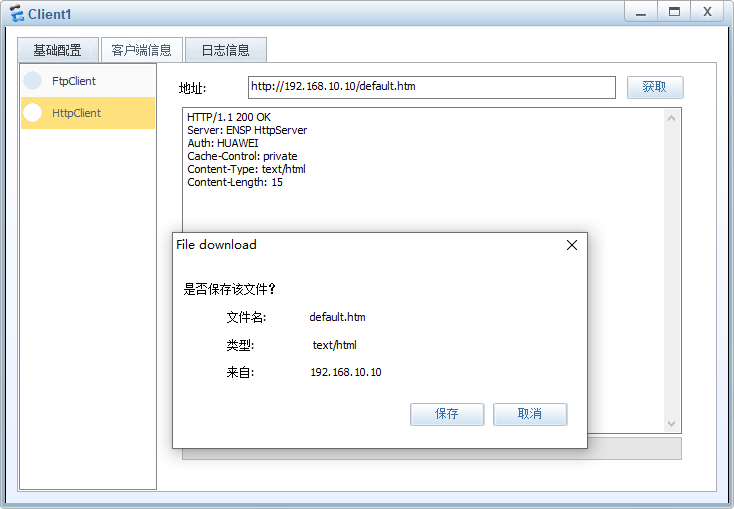

- 启用用全局ACL前测试情况:

PC5可PING通Server1

Client1 可http访问Server1

Client1可ftp访问Server1

PC2、Client2不能PING通Server1

ospf邻居关系down

测试发现,全局acl过滤对全局生效,且要注意来回流量方向性的改变。因此每一条放行

策略实际要写两条,目标地址有互换。

全局下基于vlan的拓展ACL简化流策略

acl number 3003

rule 10 permit ip source 192.168.20.20 0 destination 192.168.10.10 0

rule 15 permit ip source 192.168.10.10 0 destination 192.168.20.20 0

rule 20 permit ip source 192.168.20.30 0 destination 192.168.10.10 0

rule 25 permit ip source 192.168.10.10 0 destination 192.168.20.30 0

rule 30 deny ip

[LSW2]traffic-filter vlan 20 inbound acl 3003

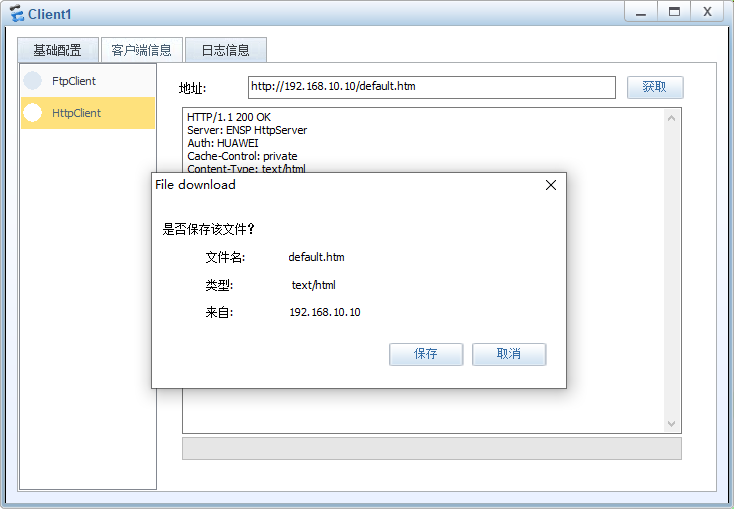

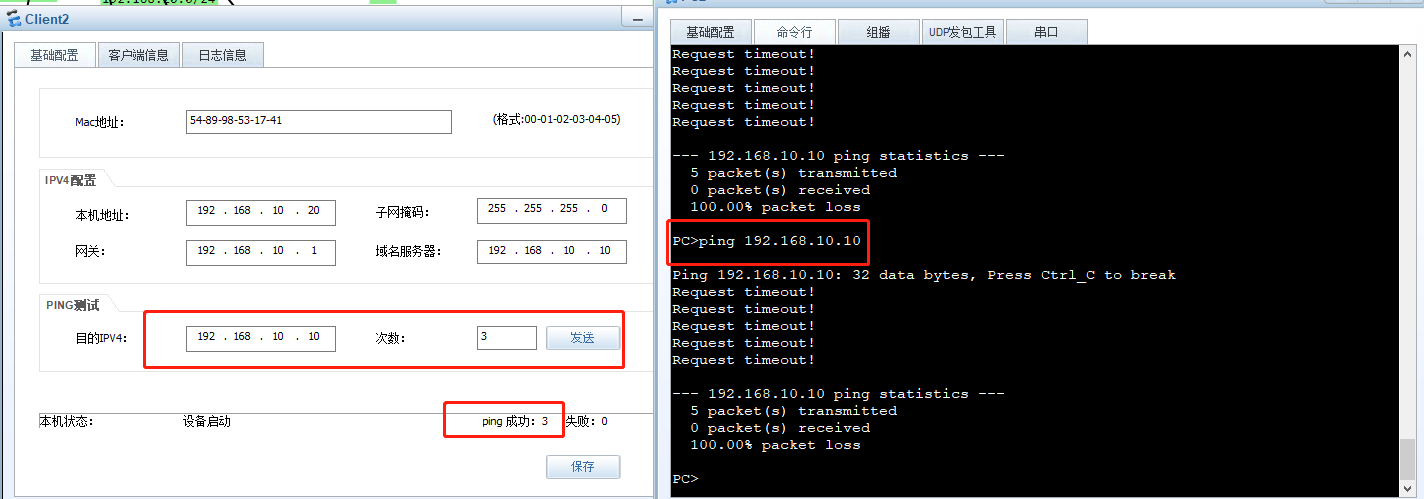

- 启用用全局VLAN ACL前测试情况:

PC5可PING通Server1

Client1可ftp访问Server1

Client1可http访问Server1

Client2可PING通Server1,PC2不能PING通Server1

测试结论,基于全局下vlan的acl过滤则只针对vlan生效,且要注意来回流量方向性的改变。因此每一条放行策略实际要写两条,源目标地址有互换,inbound生效。改变方向,把inbound换成outbound,测试发现结果不生效。

实验总结:

- 全局模式下acl过滤和全局vlan模式下acl过滤对高层协议(L4及以上层)无效,对网络层协议有效。并且建议采用黑名单才限制流量,即最后一条一定要permit ip any.

- 全局acl过滤对全局生效,而基于全局下vlan的acl过滤则只针对vlan生效,且要注意来回流量方向性的改变。因此每一条放行策略实际要写两条,目标地址有互换。inbound生效,outbound不生效。

- 尽量慎用白名单机制,因漏放策略很容易导致网络如OSPF协议(OSPF协议工作在网络层)down掉。

微信收款码

微信收款码 支付宝收款码

支付宝收款码